ActiveX Malicious Code (Código do ActiveX malicious)

Controles do ActiveX permitem a desenvolvedores de Web criarem Web Pages dinâmicas, interativas com funcionalidade mais larga tal como HouseCall. Um controle do ActiveX é um objeto componente embutido em uma Web Page que corre automaticamente quando a página é vista. Em muitos casos, o browser de Web pode ser configurado de modo que esses controles do ActiveX não executam por mudar valores de segurança do browser para "altos." Entretanto, hackers, escritores do vírus, e outros que desejam causar o mischief ou pior, podem criar códigos do ActiveX malicious de uso como um veículo para atacar o sistema. Para remover controles do malicious ActiveX, você somente necessita apagar eles.

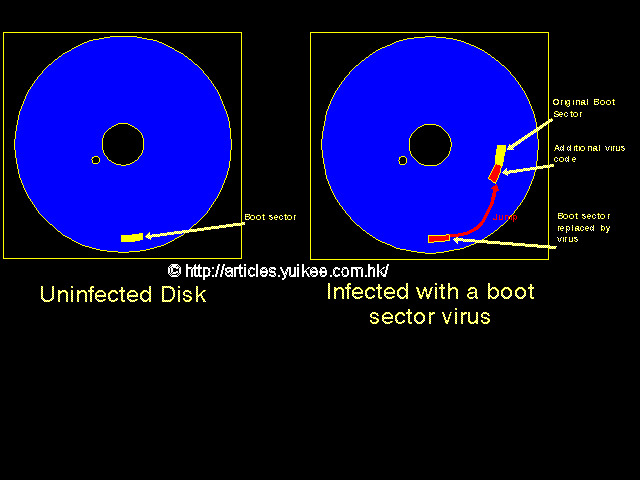

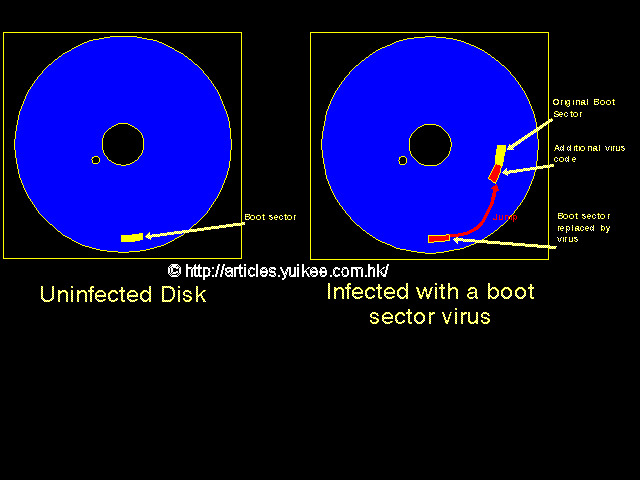

. Boot Sector Viruses (Vírus de setor de Boot)

Vírus de setor de Boot infetam o setor ou divide tabela de um disco. O Sistema de computador é maior e provavelmente pode ser atacado por vírus quando você dá um boot no sistema com um disco flexível infetado - a tentativa de boot não tem a estar bem sucedida ao vírus para infetar o disco rígido. Também, há poucos vírus que podem infetar o setor de boot de programas do executable- esses são conhecidos como multi-partite vírus e eles são relativamente raros. Uma Vez o sistema é infetado, o vírus de setor de boot tentará infetar todo o disco que é acessado por aquele computador. No geral, vírus de setor de boot podem ser bem sucedidamente removidos.

Date of Origin

Indica quando um vírus foi primeiro descoberto (se sabido).

Description

Destructive Viruses

Além de pessoa-replication, vírus de computador podem ter uma rotina que pode entregar o payload do vírus. Um vírus é definido como destrutivo se seu payload faz algum prejuízo para seu sistema, tal como corrompendo ou apagando arquivos, formatando seus discos rígidos, e comprometendo recusa-de-serviço e diversividade de ataques.

ELF (DUENDE)

DUENDE refere ao Executable e Liga Formato, que é o bem documentado arquivo disponível formato para Linux/UNIX executables. Produtos de Trend detectam código do malicious para Linux/UNIX como "ELF_Virusname."

Encrypted

Indica que o código do vírus contém uma rotina especial que codifica o corpo para escapar o detection por software do antivírus. Produtos do antivirus do Micro Trend têm a capacidade ao decryptar o corpos e detecta tais vírus.

File Infecting Viruses

Arquivo infetando vírus infetam programas do executable (geralmente, arquivo que tem extensões de .com ou .exe). A Maioria dos tais vírus simplesmente tentam replicar e espalham por infetar outros programas do anfitrião - mas alguns inadvertidamente destroem o programa, eles infetam por overwriting algum do código original. Há uma minoria destes vírus que são muitos destrutivos e tentam formatar os discos, querem dizer um pre-determinado tempo ou desempenha alguma outra ação do malicious. Em muitos casos, um arquivo-infetado pode ser bem sucedidamente removido do arquivo infetado. Se o vírus tem overwritten separado do código do programa, a vontade de arquivo original é unrecoverable.

Encrypted viruses

A Encrypted viruses é uma lista da maioria dos vírus comuns que têm sido encontrados infetando computadores dos usuários globais. A lista é compilada pelo renomado pesquisador de antivírus Joe Wells . Wells atualiza a lista regularmente, trabalhando estreitamente com o antivirus de pesquisa times ao redor do mundo, incluindo Trend. Quando ICSA (Associação de Segurança de Computador Internacional) conduzimos vírus testando os produtos do antivirus, em uma selvagema lista do vírus serve como o fundamento para seu comparativo analysis. Mais informação: http://www.wildlist.org/

Código do Java malicious

Java applets permite desenvolvedores de Web a criarem Web Pages dinâmicas, interativas com funcionalidade mais larga. Java applets são pequenos programas do Java portáteis embutidos em páginas de HTML. Eles podem correr automaticamente quando as páginas são vistas. Entretanto, hackers, escritores do vírus, e outros que desejam causar o mischief podem criar códigos de Java malicious de uso como um veículo para atacar o sistema. Em muitos casos, o browser de Web pode ser configuredado de modo que esses applets não executam por mudar valores de segurança do browser para "altos."

Joke programs

Joke programas são programas do executable comuns. Eles são contribuído o detection lista porque eles são encontrado a estar muito aborrecido and/or eles contêm imagens do pornografia. Joke programas, não podem espalhar a menos que alguém deliberadamente distribue eles. Para livrar-se de um programa de piada, apaga o arquivo de seu sistema.

Language

Isto refere à localidade de língua do vírus, plataforma que trabalha tal como MS WORD em Inglês ou Chinês.

Malware

O termo malware é proveniente do inglês malicious software; é um software destinado a se infiltrar em um sistema de computador alheio de forma ilícita, com o intuito de causar algum dano ou roubo de informações (confidenciais ou não). Vírus de computador, worms, trojan horses (cavalos de tróia) e spywares são considerados malware. Também pode ser considerada malware uma aplicação legal que por uma falha de programação (intencional ou não) execute funções que se enquadrem na definição supra citada.

Adware

Muitas vezes usa-se de forma genérica o termo spyware para os malware e adwares, que são programas indesejáveis. Costuma-se incluir os adwares no estudo dos spywares, pois assemelham-se na sua forma de infecção e na sua forma de desinstalação. Seriam como se fossem um sub-grupo dos spywares. Os adwares são conhecidos por trazerem para a tela do usuário algum tipo de propaganda. Como geralmente são firmas comerciais que os desenvolvem, é comum os adwares virem embutidos em diversos programas de livre download (freeware), com a autorização de seus autores. O Kazaa oficial é um programa de compartilhamento de arquivos, sendo um exemplo do casamento de um software gratuito com adwares, pois estes lhe proporcionam uma fonte de renda. Inicialmente os adwares procuravam exibir propagandas em janelas, chamados de banners, pequenas janelas de propagandas, embutidas em softwares de terceiros. Caso o usuário gostasse deste software, poderia adquirir uma versão mais avançada, paga, livre destas propagandas. Posteriormente os adwares passaram a monitorar a atividade do usuário na internet, podendo desta forma mostrar propagandas personalizadas, além de enviar dados sobre hábitos do usuário a certos sites, tendo então funções de spyware e adware, de forma simultânea. Mais adiante certos adwares passaram a exibir janela do tipo pop-up, pequena janela de propaganda solta pela tela, em vez de banners. Um pouco mais a frente os adwares passaram a se instalar no navegador do usuário, acrescentando certas funcionalidades duvidosas, principalmente no Internet Explorer. Avanços (ou upgrades) no Internet Explorer, passaram a exigir o consentimento do usuário para a sua instalação. Porém com o passar do tempo, os adwares sofisticaram-se, incluindo propagandas persistentes, com inúmeras variantes, onde a sua desinstalação passou a ser um tarefa bastante penosa ou mesmo impossível, sem uma ajuda externa. A insistência no aparecimento das propagandas e sua difícil desinstalação, levaram os usuários a classificá-los como pragas ou spywares e não mais como simples adwares.Certos adwares passaram a ser instalados no Internet Explorer, quando o usuário navegava em sites maliciosos. Os adwares se sofisticaram, tornaram-se pragas. Produzem alterações no registro do Windows e depois somem ou se escondem para garantir que as alterações não sejam desfeitas, exigindo então não mais a ação de um antivírus ou de um simples anti-spyware, mas sim de um programa específico de conserto do registro. Por vezes os adwares exibem propagandas pornográficas, falsas propagandas de infecção do sistema por vírus, falsa propaganda de venda de produtos e passaram também a causar instabilidade no sistema, principalmente no navegador. Suspeita-se que possam tornar o sistema do usuário aberto a ação de hackers, devido a falta de maiores cuidados na elaboração dos adwares. Sua data de descoberta é desconhecida.

Ransonware

Os Ransomwares são softwares maliciosos que, ao infectarem um computador, criptografam todo ou parte do conteúdo do disco rígido. Os responsáveis pelo software exigem da vítima, um pagamento pelo "resgate" dos dados. Ransonwares são ferramentas para crimes de extorsão e são extremamente ilegais. O PC Cyborg Trojan, foi o primeiro código de um ransomware conhecido. Nomes de alguns Ransomwares conhecidos: Gpcode-B e PGPCoder.

Worm (Verme)

Um worm de computador é um contido pessoal programa (ou atribuição de programas) que são capazes de espalhar cópias funcionais de si mesmos ou seus segmentos para outros sistemas de computador. A propagação usualmente toma lugar via conexões de rede ou junções de email. Para livrar-se um verme você somente necessita apagar o programa.

Spyware

Spyware consiste num programa automático de computador, que recolhe informações sobre o usuário, sobre os seus costumes na Internet e transmite essa informação a uma entidade externa na Internet, sem o seu conhecimento nem o seu consentimento. Diferem dos cavalos de Tróia por não terem como objetivo que o sistema do usuário seja dominado, seja manipulado, por uma entidade externa, por um cracker. Os spywares podem ser desenvolvidos por firmas comerciais, que desejam monitorar o hábito dos usuários para avaliar seus costumes e vender este dados pela internet. Desta forma, estas firmas costumam produzir inúmeras variantes de seus programas-espiões, aperfeiçoando-o, dificultando em muito a sua remoção. Por outro lado, muitos vírus transportam spywares, que visam roubar certos dados confidenciais dos usuários. Roubam dados bancários, montam e enviam registros das atividades do usuário, roubam determinados arquivos ou outros documentos pessoais. Com frequência, os spywares costumavam vir legalmente embutidos em algum programa que fosse shareware ou freeware. Sua remoção era por vezes, feita quando da compra do software ou de uma versão mais completa e paga. Traduzindo ao pé da letra, Spyware significa "aplicativo ou programa espião"

SpyOne

SpyOne é um backdoor criado por um hacker italiano chamado Ozores. Esse backdoor é um Rat (Remote Administrator Tool, ou ferramenta do administrador remoto, em português). Como seu nome em inglês já diz, é um trojan espião. Algumas de suas funções são: espionar através de webcam, espionar microfone, dar acesso aos arquivos da vítima, função de keylogger e fazer download de arquivos da vítima, entre outros. Foi criado em Borland Delphi.

Suas versões são:

SpyOne 1.0 beta: versão do SpyOne com um bonito design, porém cheia de bugs. Foi uma idéia bem criativa, no qual o usuário clicava em uma de suas opções e se ouvia uma voz falando seu nome em inglês.

SpyOne 1.0: correção de bugs que havia na versão beta, porém houve uma mudança drástica em seu design, com a voz retirada, mas continuou com suas mesmas funções.

SpyOne 1.0.1: versão com um design mais inovador e que veio com uma configuração mais simples (foi a primeira versão com função adicional de keylogger).

SpyOne 1.0.2: correção de bugs da versão 1.0.1

Os antivírus detectam o SpyOne, porém seu servidor pode ser comprimido para tornar-se indetectável.Um exemplo bem conhecido é descomprimir o arquivo infectado utilizando o UPX e então protegê-lo com o Themida. No entanto, vários programas antivírus já reconhecem essa técnica e detectam o servidor mesmo assim.

Cyberwoozling

Semelhante a Spyware, Cyberwoozling é recolher dados do computador de alguém sem o seu conhecimento ou permissão quando visita um Web site. Isto é normalmente feito através de web browser cookies, user-instalados plug-ins e add-in código enviado para o computador da pessoa a partir do site. Cyberwoozling pode roubar informações, tais como endereços de e-mail, Web sites que você visitou, e quanto tempo você gasta com eles, e add-in código pode ser usado para controlar o que pop-ups sejam exibidos em seu navegador. Cyberwoozling é uma táctica utilizada por spyware, spyware, mas também realiza outros comportamentos maliciosos que podem danificar ou alterar o seu computador, assim como alterar sua página inicial do navegador da Web e abrir páginas da Web aleatória. Cyberwoozling é normalmente utilizado para obter relatórios de pessoas que as tendências de navegação e não envolve quaisquer outras actividades. Para proteger o seu computador a partir cyberwoozling, ser muito cuidadosos sobre como instalar qualquer cookies ou Web browser plug-ins em seu computador. Apenas permitir cookies de sites confiáveis, e marque com um adulto confiável antes de instalar qualquer plug-ins.

Hijackers

Hijackers, também chamados de spyware, os hijackers (”seqüestradores”) são Cavalos de Tróia que modificam a página inicial do navegador e, muitas vezes, também redirecionam toda página visitada para uma outra página escolhida pelo programador da praga. A idéia é vender os cliques que o usuário faz nessas páginas, o que gera lucro para o criador do hijacker.

Backdoor

Backdoor (também conhecido por Porta dos fundos) é uma falha de segurança que pode existir em um programa de computador ou sistema operacionalu, que pode permitir a invasão do sistema por um cracker para que ele possa obter um total controle da máquina. Muitos crackers utilizam-se de um Backdoor para instalar vírus de computador ou outros programas maliciosos, conhecidos como malware. Em geral, referindo-se a um Backdoor, trata-se de um Backdoor que possa ser explorado através da Internet, mas o termo pode ser usado de forma mais ampla para designar formas furtivas de se obter informações privilegiadas em sistemas de todo tipo. Por exemplo: oClipper Chip, dispositivo de criptografia do Governo Estados Unidos, possui um Backdoor embutido pelo próprio Governo que permite recuperar as informações codificadas anteriormente com o dispositivo. Existem casos em que, teoricamente, o programa de computador pode conter um Backdoor implementado no momento em que ele foi compilado. Geralmente esse recurso é interessante quando um software deve realizar operações de atualização ou validação, mas essa é uma técnica já defasada, pois os programadores preferem utilizar protocolos de rede do sistema operacional (como o SSH ou o Telnet, embora eles também utilizem os tradicionais protocolos TCP/IP, UDP ou ainda o FTP).

Trojans (Cavalos de Tróia)

Os Trojans (Cavalos de tróia) batizados como Backdoors (por usar portas para entrar em computadores alheios) são muito comuns na Internet. Normalmente eles utilizam as portas 666, 888, 3333, entre outras, para que seu usuário tenha acesso ao computador da vítima. Os cavalos de tróia do tipo backdoor ainda são divididos por suas funções: Função de espião: esse tipo de backdoor faz uma troca de informações através da porta que ele abre para seu usuário poder visualizar arquivos da vítima, ver imagens pela webcam (ativando-a sem o conhecimento da vítima), ligar o microfone, abrir e fechar o drive de cd/dvd-rom, blu-ray, entre outros. São conhecidos como RAT (Remote Administrator Tool).

Netbus

NetBus é um trojan. Ferramenta de administração remota com uma interface muito simples e muito fácil de utilizar que utiliza a porta 12345.Tem funções como abrir e fechar driver de cd, iniciar algum programa, controlar mouse entre outras. o Indivíduo que controla a máquina infectada remotamente, pode fazer download, abrir programas, deletar arquivos e formatar partições. Um perigo se cair em mãos mal-intencionadas, porém sendo muito útil em assistência remota.

O primeiro Netbus foi desenvolvido por um programador sueco chamado Carl-Fredrik Neikter com a intenção de fazer manutenção de computadores a longa distância, mas caiu nas mãos erradas devido à sua facilidade de uso. Foi disponibilizado na Internet em Março de 1998. Esse programa é composto por duas partes: um cliente (netbus.exe) e o servidor (patch.exe) sendo essa que deverá ser instalada no computador que se queira gerir remotamente. Utilizando algumas portas TCP, o "gestor da rede" tem a capacidade de gerir ficheiros, gravar sons e fazer praticamente o mesmo que poderia fazer com esse computador à sua frente, só que confortavelmente sentado em sua casa.

Macro Vírus

Vírus de Macros (Macro Vírus) são vírus que usam língua de programação de outra aplicação para distribuir eles mesmos. Eles infetam documentos tal como MS WORD ou Excel. Diferente de outros vírus, vírus de macros não infetam programas ou setores de boot - embora uns poucos deixam cair programas em discos rígidos do usuário . Os arquivos anexados podem infetar programas executáveis ou setores de boot. Vírus de Macros podem ser removidos seguramente do documento infetado usando produtos do antivirus Trend.

Nota Especial: Ocasionalmente, você pode obtem um " operação ilegal" erro quando você tenta começar MS WORD depois limpando umapalavra vírus macro. Se isto acontece, pesquisa ao arquivo "normal.dot" e rename isto para "normaldot.bak." MS WORD gerará um novo, limpe"normal.dot" o da próxima vez isto éiniciado. Este problema ocorre porque alguns vírus podem deixar resíduos de código inofensivo que o MS WORD pode usar leitura incorretamente, causando comportamento do erratic. Trend unicamente remove código do malicious viral e não usuário-criado macros.

Indica o tamanho do código do vírus em bytes. Este número está às vezes utilizado como separador de vírus, especifica distinguir isto de seu variante.

Script Viruses (VBScript, JavaScript, HTML)

Script Viruses (Vírus de Escrita) são criados em linguas de programação, tal como VBScript e JavaScript. VBScript Visual), vírus do JavaScript usam Scripting De Microsoft Windows para ativar eles mesmos e infetam outros arquivos. Os Scriptings do Windows é disponível no Windows 98 e Windows 2000, os vírus podem ser ativados simplesmente por ser pressionados os *.vbs ou *.js arquivam do Explorador do Windows.

Vírus de HTML usam as escritas embutidas em HTML para fazer seu prejuízo. Esses embutido automaticamente executam no momento quando a página de HTML é vista em um browser.

|

Nenhum comentário:

Postar um comentário